La «S» de SCADA no significa ‘seguridad’

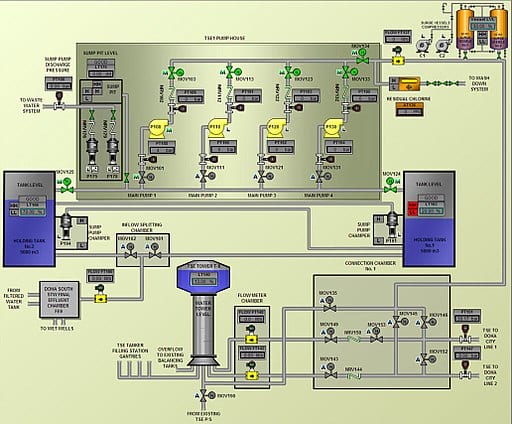

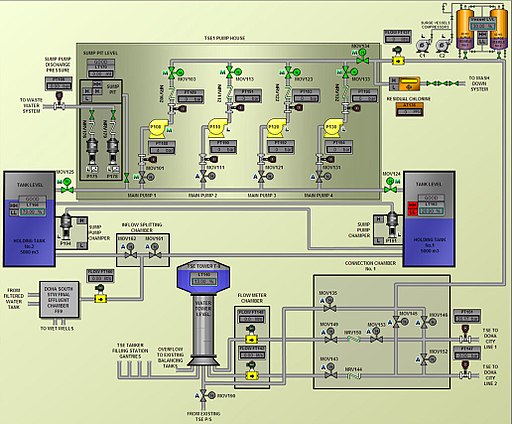

La «S» de SCADA significa ‘supervisión’, no seguridad. El artículo de Harvard Business Review titulado «Smart Cities Are Going to Be a Security Nightmare» pone de relieve que los sistemas SCADA son especialmente vulnerables al pirateo debido a unos protocolos poco seguros y a la ausencia de seguridad criptográfica y de factores de autenticación.

En buena medida, esto es así porque utilizan software del siglo pasado. Pero también se debe al hecho de que el software está programado únicamente para realizar una función técnica, sin prestar la debida atención a la seguridad. Ese mismo error se sigue cometiendo en muchas aplicaciones del Internet de las cosas. El entusiasmo a la hora de crear las aplicaciones para sistemas con sensores suele relegar a un segundo plano el aspecto de la seguridad. ZDNet señaló el año pasado que los dispositivos del IoT se pueden hackear en cuestión de minutos.

Un informe publicado recientemente revela que los servidores online empiezan a ser objeto de ataques apenas una hora después de conectarse. Las herramientas empleadas por los ciberdelincuentes detectan las vulnerabilidades de manera totalmente automatizada. El 37 % de los ataques se centran en buscar vulnerabilidades en las aplicaciones web o en intentar forzar los sistemas con contraseñas de administrador habituales.

Hasta la fecha, los ataques orquestados por estados se han centrado en la red eléctrica (Ucrania) y, usando Stuxnet, en el procesado industrial de uranio enriquecido. Todo esto podría extrapolarse fácilmente a los sistemas de tratamiento y distribución de aguas, lo que probablemente tendría un impacto mayor y más duradero sobre un número de personas más elevado. Las denuncias de hackeo de un sistema de aguas en EE. UU. afortunadamente resultaron ser infundadas, al saberse más tarde que un contratista había accedido al sistema mientras se encontraba de vacaciones en Rusia.

i2O nombró el año pasado a un arquitecto de seguridad y ha diseñado sus soluciones para minimizar los riesgos de seguridad. Estas soluciones ofrecen un gran número de ventajas: por ejemplo, la cantidad mínima viable de vectores de ataque, la separación total entre las tecnologías operativas y las tecnologías de la información, las arquitecturas defensivas, la supervisión de la integridad, la optimización de la seguridad del software, los rápidos parches de seguridad, el acceso seguro y las comunicaciones cifradas. La empresa cumple la norma ISO 27001.

Atribución:

By Own Work (Own work) [Public domain], via Wikimedia Commons